Plugin

Resumen

Plugin de proxy LDAP

Descarga

El servicio de proxy LDAP de Ironchip se puede encontrar en la sección Complementos del panel de administración de autenticación basada en la ubicación de Ironchip.

Instalación

Para instalar el proxy LDAP, siga estos pasos:

-

Mueva el archivo ejecutable descargado a una carpeta del sistema adecuada para ejecutar servicios.

-

Llame al ejecutable con la “bandera de configuración”, para generar el archivo de configuración predeterminado:

ldap-windows.exe configuration -

Una vez configurado el archivo de configuración (siga la sección de configuración), instale el servicio de la siguiente manera:

ldap-windows.exe service install -

Una vez instalado, se puede iniciar el servicio:

ldap-windows.exe service start

Configuración

El archivo de configuración se puede modificar en cualquier momento, para que los cambios se apliquen, reinicie el servicio:

ldap-windows.exe service restart

El archivo de configuración tiene las siguientes propiedades configurables:

- Ruta: la ruta de configuración, de manera predeterminada, /.json

- LDAP:

- server_address: el FQDN del controlador de dominio LDAP.

- server_port: el puerto del controlador de dominio LDAP.

- protected_group: el nombre del grupo que está protegido mediante Ironchip LBAuth.

- red: el esquema de comunicación utilizado por el cliente, actualmente solo se admite “tcp”.

- base_dn: el DN base al que se adjuntará el Proxy.

- Proxy:

- server_address: la dirección en la que estará sirviendo el proxy.

- server_port: el puerto en el que el proxy estará dando servicio.

- red: el esquema de comunicación utilizado por el proxy, actualmente solo se admite “tcp”.

- Ironchip:

- ironchip_api_key: la clave API generada para el Servicio Ironchip asociado.

- ironchip_host: la dirección en la que se ejecuta su entorno Ironchip asignado, generalmente: “https://api.ironchip.com”

Un archivo de configuración de ejemplo:

{

"ldap": {

"dirección_servidor": "localhost",

"server_port": 389,

"tls_enable": false,

"key_file": "",

"cert_file": "",

"time_out_seconds": 5,

"red": "tcp",

"base_dn": ""

},

"proxy": {

"server_address": "0.0.0.0",

"server_port": 4389,

"tls_enable": false,

"key_file": "",

"cert_file": "",

"protected_group": "",

"time_out_seconds": 5,

"network": "tcp"

},

"ironchip": {

"ironchip_api_key": "",

"ironchip_host": "<https://api.ironchip.com>"

}

}

Supervisión

El proxy Ironchip LDAP en ejecución registra sus eventos en el visor de eventos de Windows, está registrado como “Ironchip LDAP Proxy”.

Desinstalando

Para desinstalar el servicio, utilice este comando:

ldap-windows.exe service uninstallSincronización de usuarios

Para sincronizar los usuarios entre LDAP y Ironchip LBAuth, el proxy proporciona una herramienta, ejecute:

ldap-windows.exe sync-users -ldap-user <user-used-for-bind> -ironchip-user <ironchip admin with access to the dashboard> -export-path <path for the exported users file creation>

Una vez que se ha completado la importación, todos los usuarios se han creado en Ironchip.

Sincronización de grupos de usuarios

Para sincronizar únicamente los usuarios pertenecientes a un grupo, el comando sync-users puede ser utilizado de la siguiente forma

ldap-windows.exe sync-users -ldap-user <user-used-for-bind> -ironchip-user <ironchip admin with access to the dashboard> --ldap-search-filter "(&(objectClass=person)(memberOf=<DN completo del grupo>))"

por ejemplo, si el usuario pertenece al grupo “VPNAuthorized” con un DN “CN=VPNAuthorized,DC=ironchip,DC=com” entonces el comando se establecería a:

ldap-windows.exe sync-users -ldap-user <user-used-for-bind> -ironchip-user <ironchip admin with access to the dashboard> --ldap-search-filter "(&(objectClass=person)(memberOf=CN=VPNAuthorized,DC=ironchip,DC=com))"

Nótese también que el comando sync-users también provee un flag “–ldap-search-dn” cuyo valor por defecto es el configurado en el archivo de configuración pero que puede ser utilizado para sobreescribir en el contexto de la petición el DN base donde se lanza la búsqueda.

Grupos protegidos

Generación de grupos protegidos

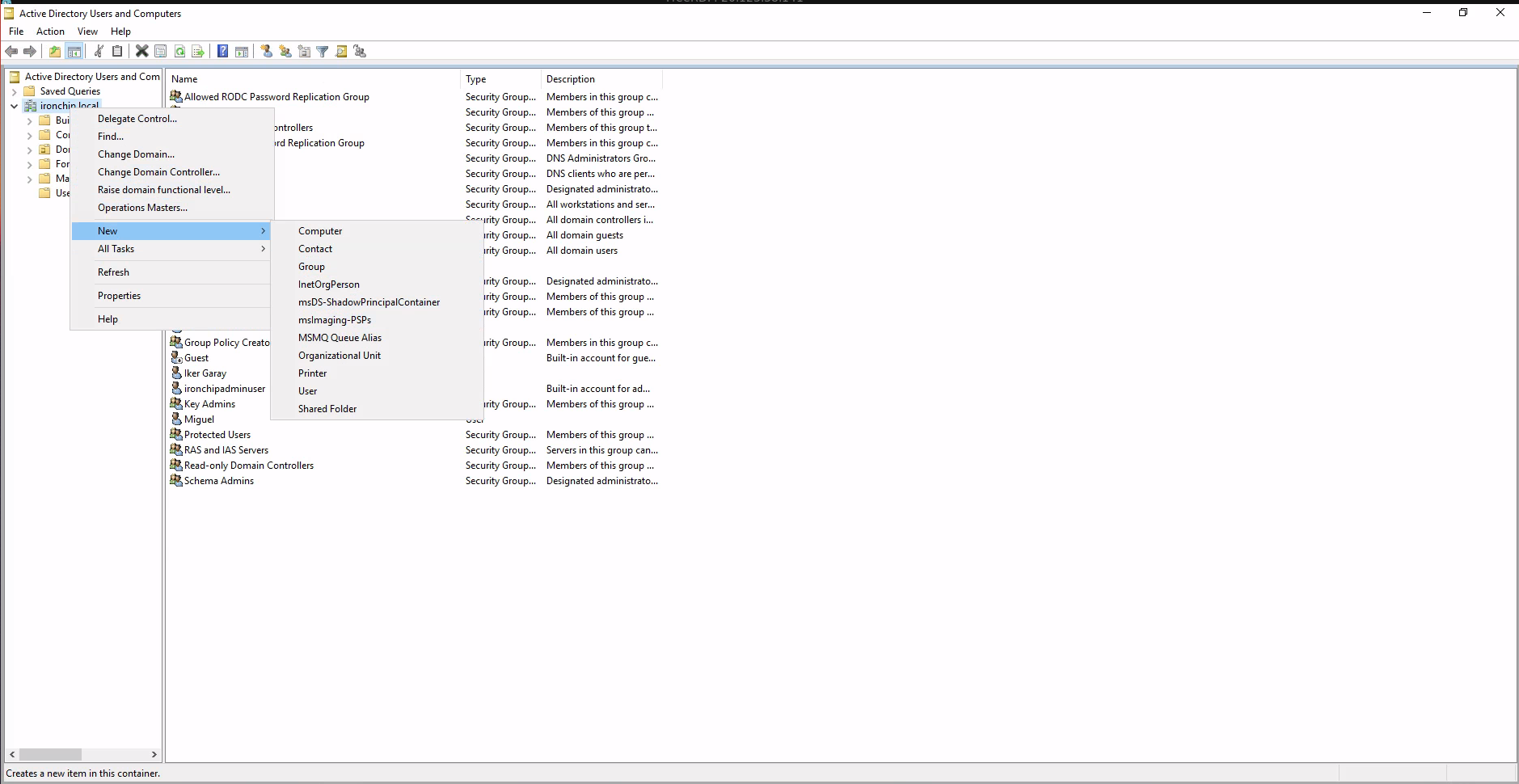

Para generar un grupo protegido, simplemente cree un nuevo grupo haciendo clic derecho en el controlador de dominio y luego seleccionando Nuevo →Grupo:

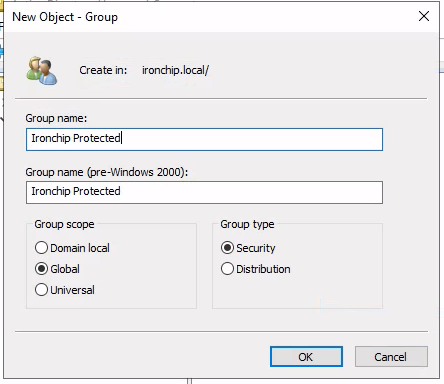

Crea el grupo con un nombre específico:

El nombre del grupo seleccionado debe coincidir exactamente con la propiedad de configuración “protected_group” en la configuración del Proxy LDAP, verifique la sección de configuración.

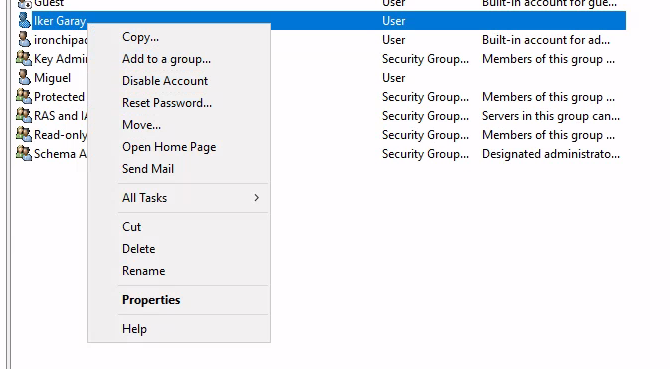

Una vez creado, para agregar un usuario a un grupo, haga clic derecho en el usuario y seleccione Agregar a un grupo…

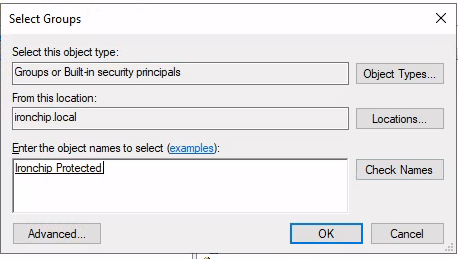

Luego, seleccione los nombres de grupo para seleccionar:

Y haz clic en Aceptar. El usuario ahora está protegido con Ironchip.