Palo Alto

En esta guía encontraras las formas de Integrar Palo Alto junto con Ironchip.

Posibilidades:

SAML

Esta guía explica paso a paso cómo integrar Ironchip en dispositivos Palo Alto utilizando SAML para la autenticación. Con esta integración, podrás centralizar la gestión de usuarios y reforzar la seguridad en el acceso.

Requisitos:

- Tener acceso al panel de Ironchip

- Usuario con permisos para realizar la configuración en Palo Alto

Pasos a seguir:

- Configuración de SAML

- Configuración metadatos para Ironchip

- Aplicar el perfil de autenticación de SAML a una puerta de enlace

- Configuración de el portal GlobalProtect para usar el perfil de autenticación SAML

- (Opcional) Configurar un administrador con SAML

Configuración de SAML

Inicie sesión en la consola de administración de Palo Alto Networks con suficientes privilegios.

Vaya a Dispositivo > Perfil de servidor > Proveedor de identidad y luego haga clic en Importar para definir un nuevo idp SAML.

Ingrese un nombre de perfil que sea único y apropiado, e ingrese la siguiente configuración del servidor, como se muestra arriba.

-

Nombre de perfil: Un nombre identificativo.

- Metadatos de proveedor: Se pueden encontrar en el proceso de crear una aplicación tipo SAML en Ironchip. Descargalos y súbelos.

- Tiempo de espera (seg): 60

Haga clic en Aceptar y abre el nuevo perfil creado:

- Desmarca las opciones Validate IDP Certificate y Firmar mensaje SAML en IDP.

Haga clic en Aceptar para guardar la configuración.

-gif.png?width=683&height=479&name=imageedit_22_9490672858%20(1)-gif.png)

Configuración metadatos para Ironchip

Vaya a Dispositivo > Perfil de autenticación y luego haga clic en Añadir.

Modifica estos parámetros:

- Nombre: Ponle un nombre identificativo.

- Tipo: SAML.

- Perfil de servidor IDP: El perfil de SAML creado.

- Habilitar cierre de sesión único: Marcado

- Username Attribute: uid

- User Group Attribute: eduPersonAffiliation

Pulsa en aceptar y descarga los metadatos como se muestra en la imagen.

En el tipo de servicio, deberás seleccionar management, e introducir la IP de conexion de tu VPN.

Cuando hayas descargado este código, súbelo a una dirección pública de Internet y provee la URL en formato raw añadiéndola al campo Metadata URL en la aplicación de IRONCHIP.

Aplicar el perfil de autenticación de SAML a una puerta de enlace

Seleccione Red > GlobalProtect > Puertas de enlace y abra su puerta de enlace GlobalProtect configurada.

Seleccione la pestaña Autenticación para definir la configuración de autenticación del cliente.

Haga clic en Agregar para actualizar la autenticación del cliente al perfil de autenticación que acaba de configurar.

Deje la configuración predeterminada excepto por lo siguiente:

-

Nombre: Nombre único y apropiado.

-

Sistema operativo: cualquiera.

-

Perfil de autenticación: ingrese el perfil de autenticación que configuró anteriormente.

-

Mensaje de autenticación: Ingrese las instrucciones adecuadas para los usuarios finales, como “Ingresar las credenciales de inicio de sesión”.

Haga clic en Aceptar para guardar la configuración.

Configure el portal GlobalProtect para usar el perfil de autenticación SAML

Nota: El paso aplica la misma configuración que acaba de aplicar a su puerta de enlace de GlobalProtect al portal de GlobalProtect.

Seleccione Red > GlobalProtect > Portales y abra su Portal GlobalProtect configurado. Seleccione la pestaña Autenticación para definir la configuración de autenticación del cliente. Haga clic en Agregar para actualizar la autenticación del cliente al perfil de autenticación SAML que acaba de configurar.

Deje la configuración predeterminada excepto por lo siguiente:

-

Nombre: Nombre único y apropiado.

-

Sistema operativo: cualquiera.

-

Perfil de autenticación: ingrese el perfil de autenticación que configuró anteriormente.

-

Mensaje de autenticación: Ingrese las instrucciones adecuadas para los usuarios finales, como “Ingresar las credenciales de inicio de sesión”.

Haga clic en Aceptar para guardar la configuración.

(Opcional) Configurar un administrador con SAML

Ve al apartado Dispositivo > Administradores y crea un nuevo perfil de administración o edita uno existente.

En el Perfil de autenticación, selecciona el de SAML anteriormente creado.

Por último dirígete al apartado Dispositivo > Configuración, y modifica la configuración de autenticación.

En el Perfil de autenticación, selecciona el de SAML anteriormente creado.

RADIUS

En esta guía se detalla el proceso de implementación y configuración del servicio RADIUS en Palo Alto, así como su integración con un servidor NPS en un entorno de Active Directory.

Requisitos:

- Es necesario tener configurado un servidor Windows con el rol de NPS.

- Acceso al panel de Ironchip

- Usuario con permisos para realizar la configuración en Palo Alto

- Servicio de VPN configurado y funcional

Pasos a seguir:

- Configuración de un perfil de servidor RADIUS

- Definir un perfil de autenticación para Palo Alto RADIUS Agent

- Aplicar el perfil de autenticación de RADIUS a una puerta de enlace

- Configure el portal GlobalProtect para usar el perfil de autenticación RADIUS

- Confirmar todas las configuraciones

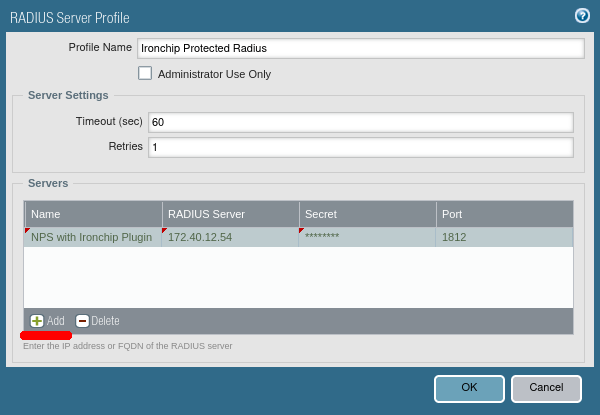

Configuración de un perfil de servidor RADIUS

Inicie sesión en la consola de administración de Palo Alto Networks con suficientes privilegios.

Vaya a Dispositivo > Perfil de servidor > RADIUS y luego haga clic en Agregar para definir un nuevo servidor RADIUS. Se abre la pantalla que se muestra a continuación:

Ingrese un nombre de perfil que sea único y apropiado, e ingrese la siguiente configuración del servidor, como se muestra arriba.

-

Tiempo de espera (seg): 60

-

Protocolo de autenticación: PAP

-

Reintentos: 1

Haga clic en Agregar en la pantalla que se muestra arriba para definir un servidor. Introduzca los siguientes ajustes:

-

Nombre: Nombre único y apropiado

-

Servidor RADIUS: dirección IP del servidor en el que instaló el agente RADIUS de Palo Alto anteriormente.

-

Secreto: El RADIUS Secret que definió en la aplicación Ironchip Protected RADIUS anterior.

-

Puerto: El puerto UDP que definió en la aplicación Palo Alto RADIUS anterior.

Haga clic en Aceptar para guardar la configuración.

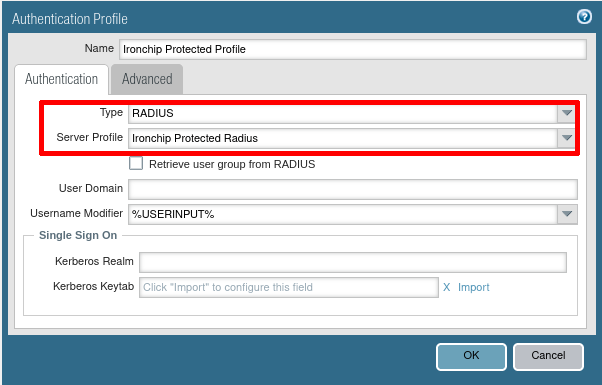

Definir un perfil de autenticación para Palo Alto RADIUS Agent

Seleccione Dispositivo > Perfil de autenticación y luego haga clic en Agregar para definir un perfil de autenticación.

Haga clic en la pestaña Autenticación. Se abre la pantalla que se muestra a continuación.

Deje todas las configuraciones predeterminadas excepto:

-

Tipo: RADIO.

-

Perfil del servidor: ingrese el nombre del perfil del servidor que definió en el primer paso de esta sección.

Cuando haya terminado, haga clic en Aceptar.

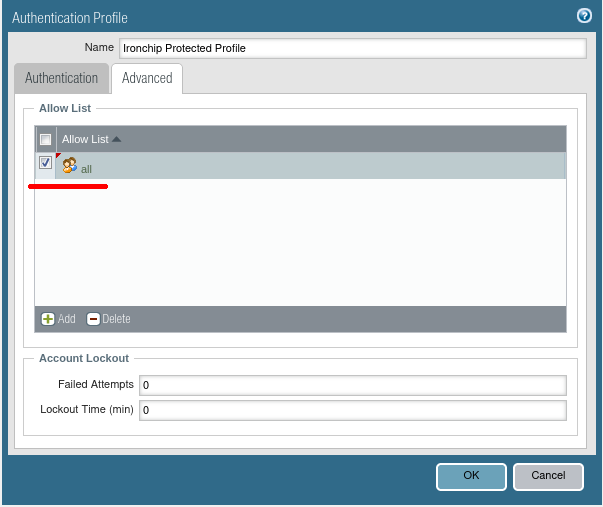

En la pantalla Perfil de autenticación, seleccione la pestaña Avanzado.

En la pantalla que se muestra a continuación, seleccione Agregar para asignar una lista de permitidos. Luego, seleccione Todo de las opciones mostradas.

Haga clic en Aceptar para guardar la configuración. Haga clic en Confirmar para guardar el perfil de autenticación de RADIUS.

Abra el shell administrativo de Palo Alto Networks y pruebe el perfil de autenticación.

Aplicar el perfil de autenticación de RADIUS a una puerta de enlace

Seleccione Red > GlobalProtect > Puertas de enlace y abra su puerta de enlace GlobalProtect configurada.

Seleccione la pestaña Autenticación para definir la configuración de autenticación del cliente.

Haga clic en Agregar para actualizar la autenticación del cliente al perfil de autenticación Ironchip Protected RADIUS que acaba de configurar.

Deje la configuración predeterminada excepto por lo siguiente:

-

Nombre: Nombre único y apropiado.

-

Sistema operativo: cualquiera.

-

Perfil de autenticación: ingrese el perfil de autenticación que configuró anteriormente.

-

Mensaje de autenticación: Ingrese las instrucciones adecuadas para los usuarios finales, como “Ingresar las credenciales de inicio de sesión”.

Por último, vaya al apartado de Agent > Client Settings seleccione el perfil creado y seleccione el apartado Authetication Override y marque las dos casillas.

Haga clic en Aceptar para guardar la configuración.

Configure el portal GlobalProtect para usar el perfil de autenticación RADIUS

Nota: El paso aplica la misma configuración que acaba de aplicar a su puerta de enlace de GlobalProtect al portal de GlobalProtect.

Seleccione Red > GlobalProtect > Portales y abra su Portal GlobalProtect configurado. Seleccione la pestaña Autenticación para definir la configuración de autenticación del cliente . Haga clic en Agregar para actualizar la autenticación del cliente al perfil de autenticación Ironchip Protected RADIUS que acaba de configurar.

Deje la configuración predeterminada excepto por lo siguiente:

-

Nombre: Nombre único y apropiado.

-

Sistema operativo: cualquiera.

-

Perfil de autenticación: ingrese el perfil de autenticación que configuró anteriormente.

-

Mensaje de autenticación: Ingrese las instrucciones adecuadas para los usuarios finales, como “Ingresar las credenciales de inicio de sesión”.

Por último, vaya al apartado de Agent seleccione el perfil creado y seleccione el apartado Authetication y marque las dos casillas.

Haga clic en Aceptar para guardar la configuración.

Confirmar todas las configuraciones

Haga clic en Confirmar para guardar la configuración de Ironchip RADIUS en la Consola de administración de Palo Alto Networks.

Por defecto las conexiones RADIUS están configuradas por la interfaz de Administración, aquí se muestra como cambiarlo.

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000ClGJCA0